Quello che era considerato uno dei fiori all’occhiello del patrimonio tecnologico tricolore sarebbe appassito. A svegliare dalla paciosa serenità chi da anni utilizza quella soluzione, forse erroneamente rassicurato dal non sapere di buchi e falle, è una società di ricerche olandese che va sotto il nome di Midnight Blue.

TETRA (acronimo anglofono per Terrestrial Trunked Radio) è in pratica lo standard europeo (e non solo) su cui si basano le comunicazioni riservate delle Forze Armate e di Polizia, delle agenzie governative e delle organizzazioni per i servizi di emergenza.

Parliamo di qualcosa che ha fatto eccellere l’industria nazionale perché – come si legge sul sito web del colosso italiano Leonardo – “la società ha saputo affermarsi come leader a livello internazionale nell’offerta di soluzioni basate sullo standard TETRA”.

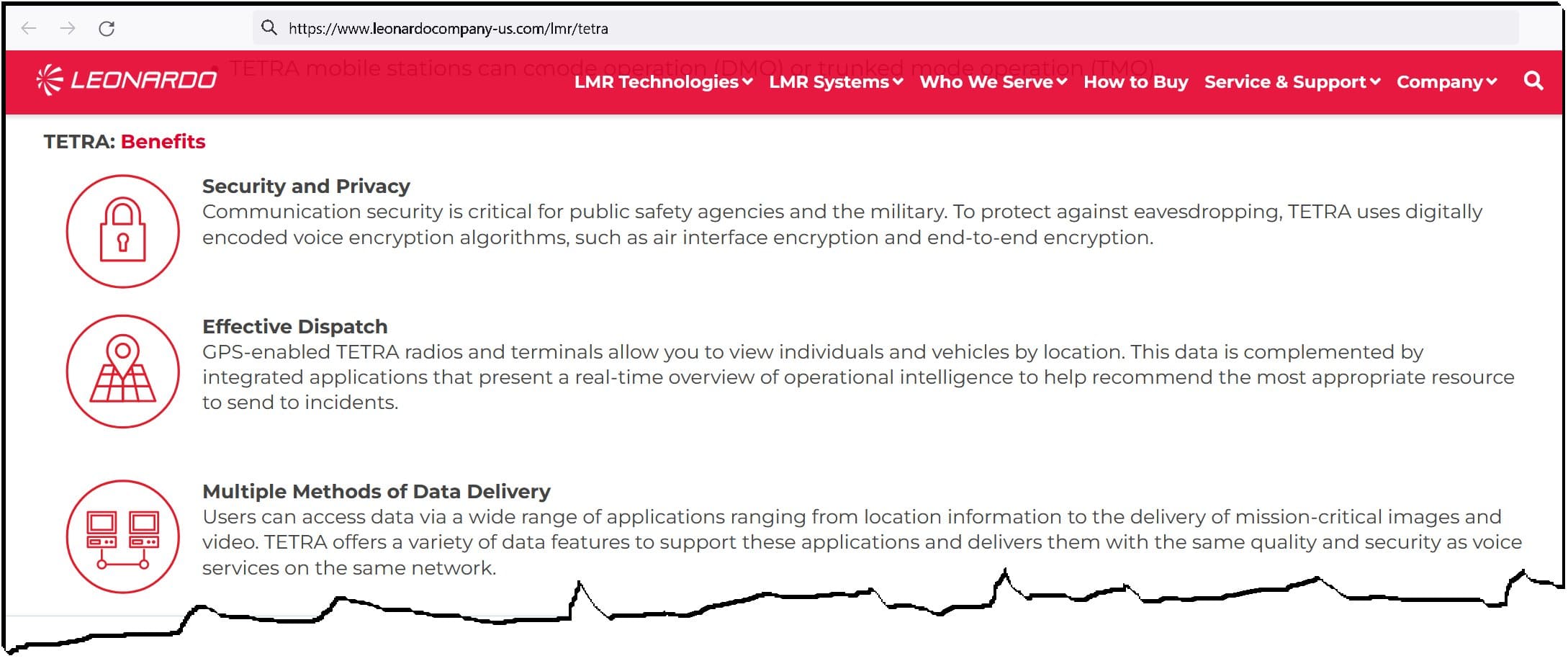

Sul sito di Leonardo per il mercato d’oltreoceano spicca invece “TETRA: The Most Successful Critical Communications Standard” che evidenzia proprietà e vantaggi che poco collimano con quel che scrivono i ricercatori di Midnight Blue.

I punti deboli (ce ne sarebbero più d’uno) di queste reti trasmissive permetterebbero a criminali e malintenzionati di ogni sorta di decifrare (in tempo reale o immediatamente dopo la loro esecuzione) le comunicazioni “blindate”, di interferire nello scambio di messaggi, di annullare l’anonimato degli utenti e quindi di identificare chi “conversa”, di azzerare le chiavi crittografiche di sessione.

Le due principali falle (identificate rispettivamente come CVE-2022-24401 e CVE-2022-24402, descritte nelle pagine corrispondenti a questi link per appassionati e addetti ai lavori) possono essere sfruttate per acquisire indebitamente voci, testi e dati.

Se è terribile prendere atto di quel che raccontano gli esperti di Midnight Blue, terrorizza ancor più sentir dire che non si tratterebbe di “bug” (ovvero di errori che possono capitare a soggetti maldestri o incapaci) ma di “backdoor” (ossia di segrete vie di accesso create deliberatamente in fase di progettazione e programmazione per mantenere un indebito invisibile controllo sugli utilizzatori di una certa soluzione).

Le dichiarazioni riprese dal quotidiano hi-tech britannico The Register lasciano sinceramente perplessi.

La vulnerabilità CVE-2022-24402 – secondo Midnight Blue – “è il risultato di un indebolimento intenzionale”.

Non bastasse, Midnight Blue sottolinea che “Nonostante sia ampiamente utilizzato e faccia affidamento sulla crittografia segreta, TETRA non è mai stato sottoposto a ricerche approfondite sulla sicurezza pubblica nei suoi oltre 20 anni di storia”.

Difficile trovare la “manina” che ha infilato la backdoor in un sistema come questo, soprattutto in considerazione che è trascorso troppo tempo dalla inoculazione di codici venefici…

Altrettanto difficile credere che nessuno, nonostante il successo commerciale di tanti prodotti che sfruttavano TETRA, abbia mai verificato quell’impermeabilità che era troppo dover considerare scontata.

Mentre l’industria vanta installazioni e contratti con autorevoli committenti, è legittimo aspettarsi comunicazioni documentate volte a smentire quel che i tecnici di Midnight Blue hanno appena reso noto.

Nel frattempo si avvicinano le conferenze pubbliche in cui i ricercatori andranno ad esporre la loro scoperta.

Il 9 Agosto saranno a Las Vegas alla Blackhat Conference, l’11 ad Ananheim per Usenix Security, il 13 di nuovo a Las Vegas in occasione di DefCon. Sono poi attesi a Berlino per il Chaos Communication Club Summer Camp, a L’Aja per la ONF Conference e a Copenaghen per la Industrial Security Conference…

Irriverente il titolo della loro relazione.

Mutuando l’insolente ACAB (All Cops Are Bastards), hanno deciso di sostituire Bastards con un più neutro ma tutt’altro che rassicurante “Broadcasting”.

Tutti i poliziotti stanno trasmettendo, ok, ma chi li sta ascoltando illegalmente?